Introdução

Este artigo é uma reflexão sobre as possíveis evoluções das campanhas de phishing. Para compreender a perspetiva, a médio e longo prazo, é crucial introduzir conceitos fundamentais e rever os métodos estabelecidos ao longo do tempo numa linha cronológica. Com estes requisitos definidos, será possível analisar os potenciais impactos atuais dos ataques de phishing e, mais importante ainda, alertar para a possibilidade destes ataques evoluírem, tornando-se eficazes até mesmo contra indivíduos conscientes sobre a cibersegurança.

Compreenderemos então a importância da educação cívica e do papel dos colaboradores nas empresas como fatores fundamentais. Os novos tipos de ataques discutidos incluem, entre outros, a recolha de informação pessoal, o acesso a informações privilegiadas, o controlo de servidores de e-mail e domínios, o hijacking e o spoofing de e-mail.

História e exemplos

Nos dias de hoje, o phishing é um termo amplamente reconhecido, pois é um conceito difundido e frequentemente abordado nos noticiários devido a fraudes em larga escala direcionadas a indivíduos e a empresas. Algumas dessas “famosas” campanhas de phishing são, por exemplo, as fraudes envolvendo o «MB Way», a conhecida abordagem “Olá pai”, assim como as falsas comunicações atribuídas à Autoridade Tributária e mensagens fraudulentas dos CTT, entre outras. Essas fraudes são executadas através de diversos canais como e-mail, mensagens e chamadas telefónicas.

No passado, as táticas podiam incluir e-mails falsos prometendo prémios monetários, anúncios de recompensas frequentemente apresentados em pop-ups e assim por diante. Esses ataques de phishing genéricos consistiam em mensagens, não personalizados, enviadas em massa para um grande número de pessoas, sem segmentação.

À medida que esses métodos evoluem, torna-se essencial acompanhar as novas tendências e entender como esses ataques podem se tornar mais sofisticados e direcionados, representando uma ameaça ainda maior para indivíduos bem como para a continuidade das organizações.

O que vai mudar

Ao compreender o esqueleto de um ataque de phishing é possível antever como as práticas evoluirão no futuro próximo. Segundo uma análise do autor, das possíveis técnicas a serem usadas no futuro, este prevê que:

Os alvos serão selecionados com maior precisão, visando tanto indivíduos quanto organizações, de maneira a maximizar os resultados obtidos.

Os meios utilizados deverão, em princípio, manter-se os mesmos (SMS, chamadas telefónicas, e-mail, redes sociais), mas é provável que novas tecnologias e novos formatos, como é o caso dos QR Codes, sejam explorados.

As técnicas de phishing, embora fundamentadas nos mesmos princípios básicos, evoluirão para se assemelharem ainda mais entidades e produtos legítimos. Estas técnicas incluirão formulários falsos, anexos maliciosos e outras abordagens cada vez mais difíceis de serem detetadas. Entre as técnicas frequentemente utilizadas estarão:

- Spear Phishing: Ataques personalizados que visam indivíduos específicos ou organizações, utilizando informações detalhadas para parecerem mais convincentes.

- Clone Phishing: Reprodução de e-mails legítimos anteriores, com links ou anexos modificados incluindo malware.

- Pharming: Redireccionamento de tráfego legítimo de um site para um site falso, geralmente através da manipulação das configurações de DNS.

- Whaling: Ataques direcionados a altos executivos ou figuras de destaque dentro de uma organização.

- CEO Fraud: Para enganar funcionários, especialmente aqueles em posições financeiramente sensíveis, induzindo-os a realizar transferências de dinheiro ou divulgar informações confidenciais.

A criação de uma sensação de urgência continuará a ser uma estratégia predominante, recorrendo a alertas sobre problemas iminentes, como a suspensão de contas bancárias ou de outros serviços, ofertas de tempo limitado e promoções imperdíveis. Notificações de segurança urgente também serão exploradas, alertando sobre comprometimento de contas e a necessidade de ações imediatas. Inclusivamente, poderão surgir ameaças relacionadas com pagamentos em atraso e a cortes de serviços essenciais.

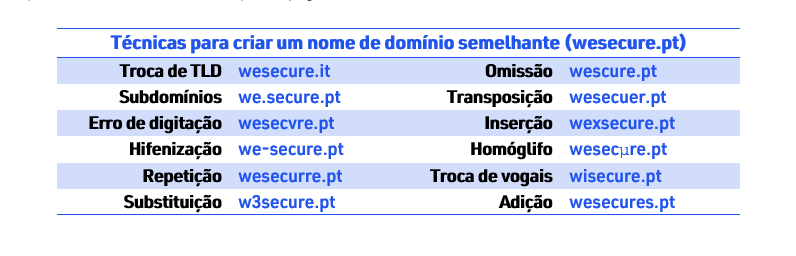

A mensagem, a aparência, a estrutura e a linguagem dos ataques serão substancialmente refinadas. Erros ortográficos serão eliminados e as mensagens visuais serão praticamente idênticas às originais. Os links de redireccionamento utilizarão domínios semelhantes aos legítimos, conforme explicado detalhadamente mais adiante no artigo, aumentando a aparência de confiabilidade e sendo entregues através da exploração de plataformas com alta reputação. Estratégias como o hijacking de domínios e o comprometimento de servidores de e-mail serão exploradas para aumentar ainda mais a credibilidade dos ataques, como será referido posteriormente.

O novo protagonista: Inteligência Artificial

A Inteligência Artificial (IA) desempenhará um papel crucial no panorama do phishing, representando, na visão do autor, tanto um desafio quanto uma potencial solução. Esta ferramenta, embora ainda relativamente nova, promete evoluir significativamente na criação de ataques de phishing mais sofisticados. Espera-se que a IA contribua para a produção de mensagens mais convincentes, escritas de forma mais persuasiva; para a criação de gravações de voz com técnicas de impersonation; para a geração de imagens e vídeos falsos (deepfakes); para a análise preditiva do comportamento do utilizador e para a automação avançada na adaptação com base nas repostas anteriores.

O uso de informações pessoais obtidas através de redes sociais e outras fontes permitirá a criação de mensagens altamente personalizadas que se referirão a eventos ou transações recentes da vítima, aumentando substancialmente a probabilidade de sucesso dos ataques.

Para mais detalhes sobre este tema, pode consultar o seguinte relatório.

Demonstração / Prova de conceito

Num exercício puramente demonstrativo, mas com o propósito de alertar para a potencial gravidade do problema que enfrentamos, foi escolhido, aleatoriamente, para este artigo uma organização que disponibiliza uma quantidade significativa de informações. A situação de selecionar uma organização em vez de um indivíduo, deve-se ao facto de que, num cenário real, o potencial dano causado poderia ser maior.

Esta prova de conceito seguiu um caminho relativamente simples, com foco em Portugal, devido ao nosso conhecimento sobre plataformas que permitem aceder a informações que, na sua opinião, deveriam ser de acesso mais restrito ou dificultado.

Escolha do alvo

A escolha do alvo num ataque de phishing é um processo minucioso e calculado, especialmente no contexto do spear e whaling phishing onde os ataques são altamente direcionados e personalizados.

Critérios de Seleção dos Alvos

- Perfil pessoal e profissional: Cargos de alta hierarquia e profissionais com acesso a dados sensíveis e poder de autorização são os alvos comuns.

- Exposição e presença online: Perfis em redes sociais, como LinkedIn, Facebook e Twitter, oferecem uma abundância de informações que podem ser usadas para personalizar o ataque. Executivos que participam em conferências, publicam artigos ou são mencionados em notícias são alvos atraentes devido à visibilidade das suas atividades e redes de contatos.

- Contexto organizacional: Organizações em processo de fusão ou aquisição (M&A) são vulneráveis devido ao fluxo elevado de comunicações internas e externas.

A minha empresa está em risco?

Qualquer empresa pode ser alvo de um ataque de phishing e a pergunta mais apropriada a se fazer não é se será alvo, mas sim quando. É provável que a sua empresa já tenha sido alvo de pelo menos um ataque genérico. No entanto, como está a ser explorado neste artigo, o cenário está a transformar-se, devido à universalidade dos meios de comunicação, à disponibilidade de informações públicas, à falta de conscientização e formação para este tipo de ataques, bem como às falhas na segurança dos sistemas, podendo levar ao sucesso dos próximos ataques.

O alvo escolhido baseou-se nos critérios anteriormente mencionados, simulando a escolha aleatória de um ataque real. No entanto, é importante lembrar que existem diversos fatores que podem motivar e estimular potenciais atacantes, incluindo a concorrência e outros fatores externos.

Empresas rivais podem recorrer a práticas antiéticas para obter vantagens competitivas, tentando comprometer a segurança de concorrentes e roubar informações confidenciais, tais como estratégias de negócios ou dados de clientes. Além da concorrência, outros fatores externos como mudanças económicas, políticas regulatórias e crises sanitárias também podem aumentar a vulnerabilidade das empresas.

Information Gathering

Para ilustrar este processo, iniciaremos com a obtenção de informações do domínio público, através de técnicas de Open source intelligence (OSINT) personalizadas e o uso de plataformas online portuguesas. Estas plataformas permitem extrair uma vasta gama de dados pessoais que são cruciais para a criação de mensagens de phishing personalizadas e eficazes.

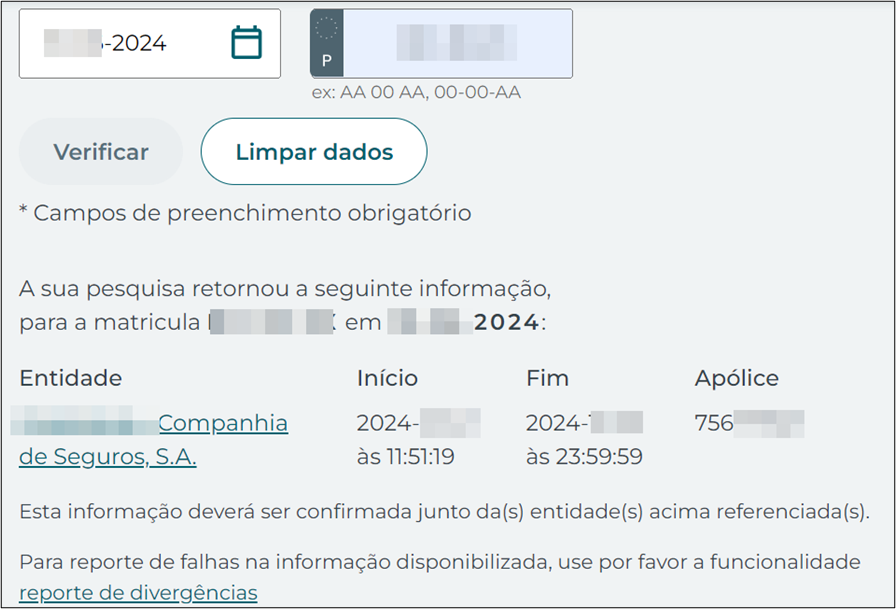

É possível, por exemplo, através da matrícula, obter informações detalhadas sobre veículos, o proprietário registado e o endereço associado, bem como dados sobre o seguro do carro e a sua validade. Outra plataforma oferece acesso a informações como o Número de Identificação Fiscal (NIF) pessoal dos gerentes, o seu estado civil e morada, e outra proporciona visibilidade sobre contratos públicos de empresas.

Nesta fase, podemos recolher informações sobre as relações de confiança que o alvo tem com parceiros, bem como os meios que utiliza para comunicar com estes, possibilitando assim a replicação de mensagens anteriores e a criação de contextos mais credíveis. Existem diversas técnicas associadas a este processo, incluindo, a deteção de serviços usados, a verificação de registos DNS (DNS reconnaissance), a cache snooping, entre outras.

No nosso ponto de vista, o “Information Gatering” é o ponto mais importante do ataque pois é aí que pode ser extraída informação suficiente para criar um “isco” eficiente e credível. A vítima identifica-se com os dados transmitidos e familiariza-se com o contexto, confiando no pedido de ação do agente malicioso. Quanto mais informação reunida, mais provável e eficaz será o ataque.

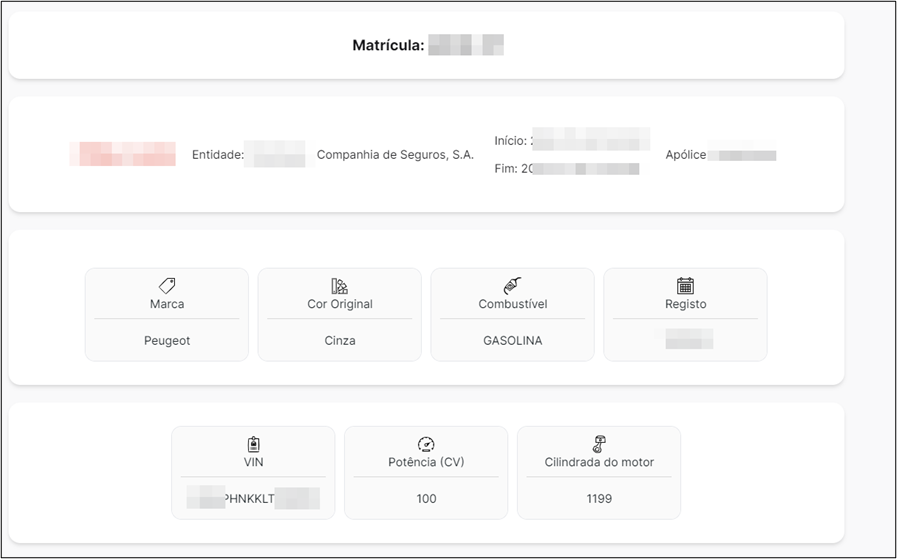

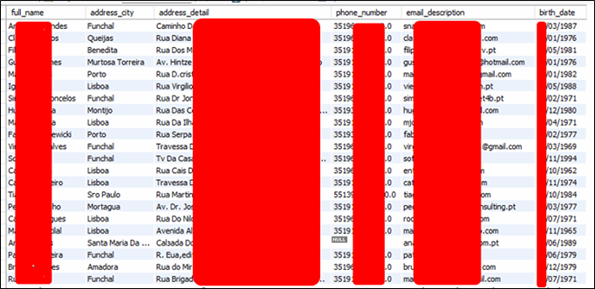

É importante destacar uma tendência crescente: os leaks que contêm credenciais como usernames e passwords, assim como moradas, contactos telefónicos, datas de nascimento, entre outros dados. Ao contrário das passwords, estes dados estão vinculados às pessoas e não podem ser alterados. Estes leaks podem contribuir significativamente para a obtenção de informação e para a criação de uma sensação de urgência, sendo em ataques de phishing, extremamente valiosos. Os leaks abordados em maior detalhe no seguinte artigo: Como um hacker explora a segurança da informação.

Como consequência dos leaks, até mesmo alvos de alto escalão dentro das organizações, como altos executivos, podem abrir e-mails que acreditavam ser seguros. Esses tipos de erros inadvertidos permitem que os criminosos roubem os dados necessários para atacar a rede desejada.

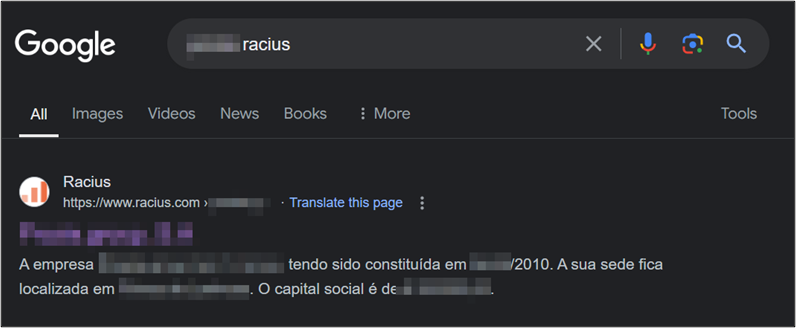

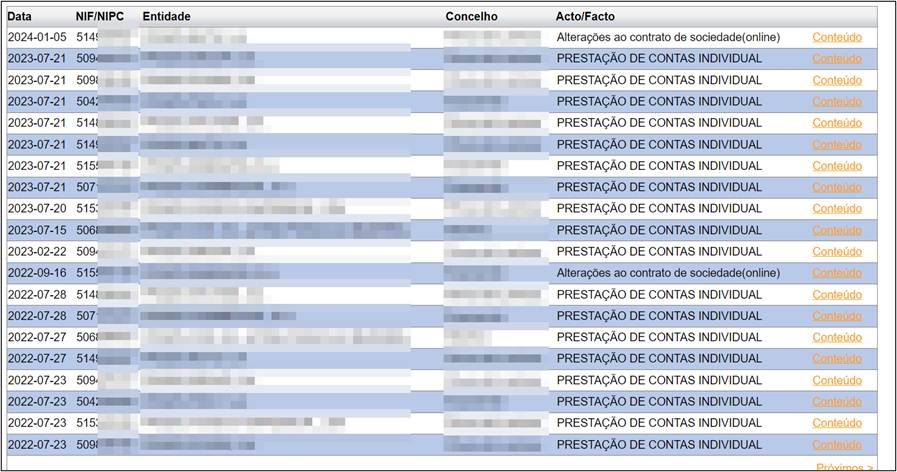

O primeiro passo, embora o ataque não precise seguir esta ordem, foi procurar mais informações sobre a empresa.

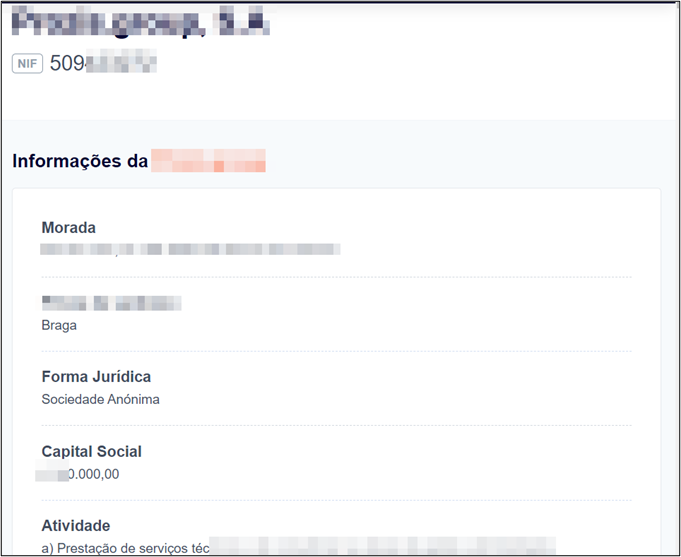

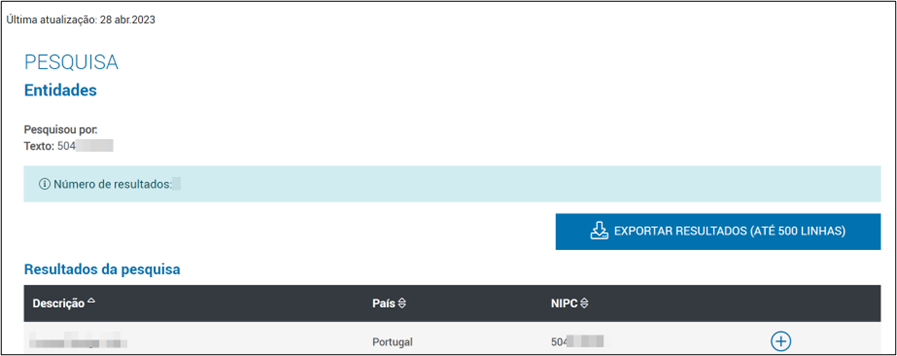

Com uma breve pesquisa no google obteve-se o NIPC, a morada, o capital social e forma jurídica, bem como algumas informações adicionais.

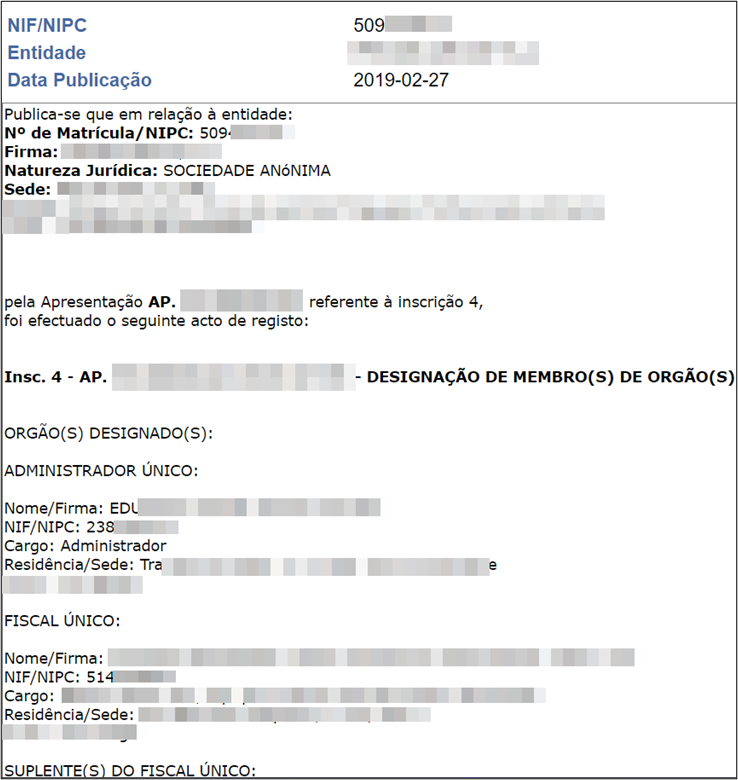

Acedendo a uma plataforma pública podemos obter publicações de Atos e Registos das organizações.

Obteve-se assim o nome, morada, NIF e cargo do administrador único, fiscal e suplentes.

Foi também descoberto que esta empresa tem várias outras empresas, no entanto, dentro do âmbito da demonstração, a informação até então obtida será suficiente.

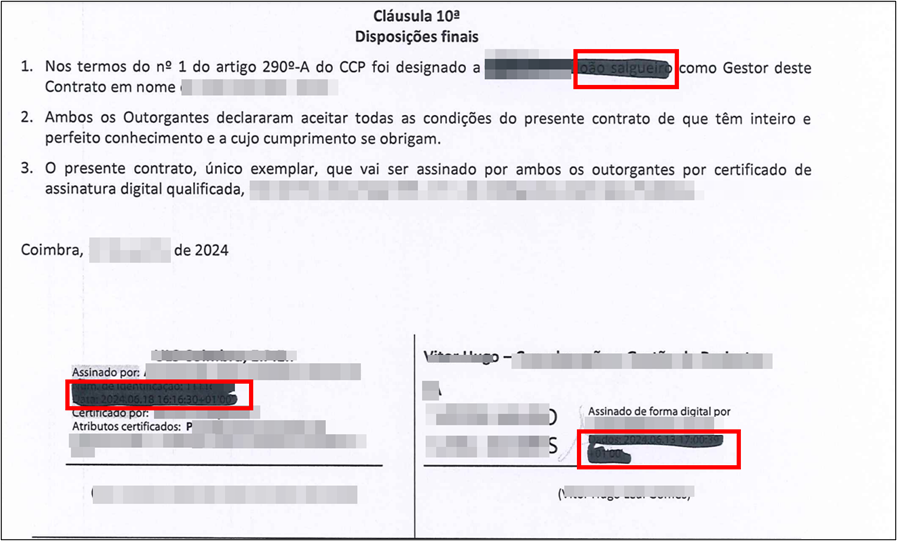

A plataforma de contratos públicos permite visualizar, por entidade, os contratos realizados e os documentos do mesmo que podem conter informações valiosas.

Ao analisar o contrato, verifica-se que para além de poder conter informações úteis na construção do ataque, o método de desfocar utilizado no documento original (a preto) não omite qualquer informação de forma eficaz.

Existem ainda plataformas que, como já foi referido, podem a partir de uma matrícula facultar dados do veículo, seguro e proprietário, incluindo morada.

As leaks foram consultadas para adicionar e validar informações ao ataque. Num cenário real, não é obrigatório possuir leaks do alvo, pois informações de parceiros da vítima também podem ser úteis. Essas informações poderiam ser utilizadas para aceder à conta de e-mail, fazendo com que o ataque pareça originar de uma fonte considerada segura ou para outras técnicas.

DNS

Os domínios e os servidores DNS representam pilares essenciais que podem influenciar significativamente a eficácia e credibilidade dos ataques de phishing. Estes elementos desempenham um papel crucial na aceitação, pelos destinatários, e no sucesso global das campanhas maliciosas. Num cenário onde a identidade digital e a confiança são frequentemente manipuladas, compreender como os hackers exploram e utilizam os domínios pode revelar-se crucial para proteger tanto indivíduos quanto organizações contra as ameaças digitais emergentes.

Técnicas Avançadas de Phishing: Aumentando a Credibilidade dos Ataques

- Takeover do Servidor/Conta de E-mail do Remetente

Técnica mais eficaz, explorada e explicada mais adiante.

- Hijacking do Domínio do Remetente

Outra técnica preocupante é o hijacking do domínio utilizado pela empresa que pode ocorrer através da exploração de vulnerabilidades, no provedor de serviços de hospedagem de domínios, ou através do comprometimento das credenciais administrativas do domínio. Com controle sobre o domínio legítimo, os hackers podem enviar e-mails que utilizam o domínio real do remetente.

- Ataques de Spoofing de E-mail

Os ataques de spoofing de e-mail envolvem a falsificação de e-mails para que pareçam ter origem um domínio legítimo e pode ser realizado sem comprometer diretamente os sistemas da empresa, manipulando informações no cabeçalho do e-mail (como o campo “De:”). A falta de configuração adequada de medidas de segurança, como SPF, DKIM e DMARC, facilita significativamente esses tipos de ataques.

- Compra de Domínios Parecidos – Homoglyph

Uma estratégia menos técnica mas igualmente eficaz, é a compra de um domínio que seja semelhante ao da empresa-alvo, criando confusão entre os destinatários e podendo levar a interações não autorizadas, como o fornecimento de informações confidenciais ou a realização de pagamentos fraudulentos.

- Criação de URLs Parecidos: https://www.irongeek.com/homoglyph-attack-generator.php

- Teste de Domínios Parecidos: https://www.jamieweb.net/apps/lookalike-domains-test/

No campo do domínio, nesta demonstração, verificou-se os subdomínios para confirmar se existia alguma informação útil, não sendo nenhuma utilizada para o ataque.

Porém, todas as informações recolhidas são importantes para entender o contexto organizacional e permitir novos caminhos para a ofensiva.

SMS/VOZ

O “Caller ID Spoofing“, técnica conhecida por falsificar o identificador de chamadas, permite manipular o número de telefone exibido no dispositivo do destinatário, fazendo parecer que a chamada ou mensagem SMS provém de uma entidade confiável, como um banco ou instituição governamental. Essa manipulação visa aumentar a probabilidade de que a vítima confie na comunicação e siga instruções maliciosas.

- Manipulação do Número: Utilizam software especializado ou serviços online para alterar o número de telefone, que aparece no dispositivo da vítima, durante uma chamada ou mensagem SMS.

- Exibição do Nome Real: Além de falsificar o número, a técnica permite que o nome legítimo da entidade, como “Banco X” ou “Autoridade Tributária”, seja exibido nos dispositivos das vítimas, criando cria uma aparência de autenticidade.

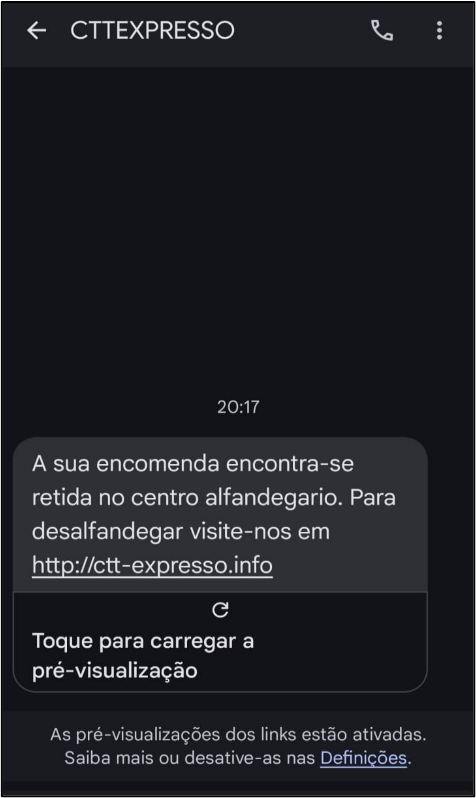

É válido mencionar o exemplo de uma campanha recente, com uma taxa de sucesso considerável, que utilizou técnicas de DNS incorporadas em SMS. Esta campanha visava direcionar o utilizador a uma página falsa para efetuar um pagamento de uma suposta taxa de alfândega. Contudo, não incluía informações personalizadas, o que diminuiu seu potencial de sucesso. Como se pode ver, o nome do remetente é igual ao real e se tivessem sido utilizadas informações da entrega real e dados pessoais, este ataque poderia ter sido significativamente mais bem-sucedido.

Redes sociais

As redes sociais tornaram-se não apenas numa plataforma para interação social, mas também um terreno fértil para atores maliciosos em busca de potenciais vítimas de phishing. Estas plataformas oferecem uma riqueza de informações pessoais e profissionais, facilitando não apenas a obtenção de dados valiosos, mas também o contato direto e persuasivo com as vítimas.

Os perfis dos utilizadores frequentemente revelam detalhes como interesses pessoais, histórico de emprego, localização atual e até mesmo informações financeiras. Os agentes de ameaça utilizam esses dados para personalizar os seus ataques, tornando as mensagens de phishing mais convincentes e direcionadas. Alguns exemplos de oportunidades exploráveis são:

- Vendas em marketplaces

- Procura de emprego

- Classificados

Essas situações demonstram como as redes sociais não apenas fornecem um meio para os agentes nocivos obterem informações cruciais sobre as vítimas, mas também servem como um canal direto e eficaz para iniciar um ataque de phishing.

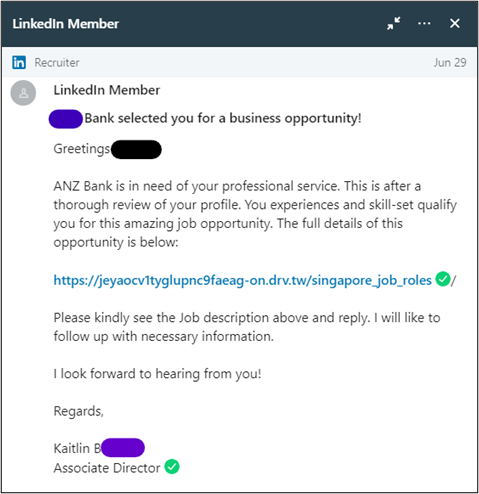

Na imagem seguinte, observamos uma tentativa de fraude através da plataforma LinkedIn. A imagem ilustra uma falsa oferta de emprego direcionada ao alvo, fazendo-se passar por uma empresa legítima. Sob o pretexto de uma oportunidade de trabalho, os criminosos podem tentar diversas abordagens, como obter credenciais ao iniciar um processo de entrevista em uma página falsa, solicitar pagamentos para cobrir supostos pré-requisitos do trabalho, ou ainda capturar dados bancários alegando serem necessários para o pagamento do salário.

QR Code

Os códigos QR (Quick Response) são amplamente utilizados para diversos fins legítimos, como fazer pagamentos, aceder a websites, partilhar informações de contacto e muito mais. No entanto, agentes adversos têm explorado esta tecnologia para enganar utilizadores de formas cada vez mais sofisticadas. Aqui estão algumas formas de QR spams:

- Redireccionamento para Websites Maliciosos: Ao digitalizar um código QR malicioso, o utilizador pode ser redirecionado para um website falso que se assemelha a um site legítimo, como o de um banco. Nestes sites, as vítimas são induzidas a inserir informações pessoais ou de login.

- Instalação de Malware: Alguns códigos QR podem iniciar automaticamente o download de software malicioso nos dispositivos dos utilizadores, comprometendo a segurança dos seus dados.

- Fraudes Financeiras: Códigos QR falsificados podem ser usados em campanhas de doações ou pagamentos, desviando dinheiro diretamente para contas controladas por criminosos.

Como estão a ser usados?

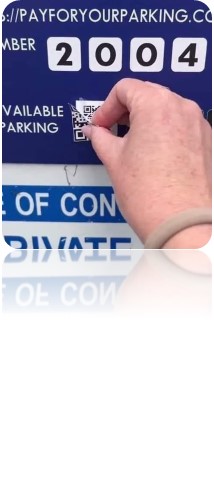

- Cobrindo os códigos QR oficiais com códigos falsos em parquímetros, menus ou revistas.

- Enviando códigos QR por e-mail ou mensagem fingindo ser de empresas de entrega.

- Colocando códigos prejudiciais em anúncios de redes sociais.

O e-mail é o meio mais utilizado e eficaz para phishing. Continua a ser o vetor de ataque mais comum, representado cerca de 90% dos incidentes. O FBI relata que o e-mail é o método de ataque mais utilizado em casos de fraude de CEO (Business E-mail Compromise – BEC), representando a maioria das perdas financeiras.

Este meio de comunicação apresenta duas vertentes distintas que os cibercriminosos exploram com engenhosidade: a infraestrutura do servidor de e-mail do remetente e o conteúdo persuasivo da mensagem.

A plataforma/domínio do remetente

- Takeover do Servidor de E-mail do Remetente

Um dos métodos mais sofisticados utilizados, pelos operadores maliciosos, é o takeover do servidor de e-mail do remetente. Este tipo de ataque envolve a exploração de vulnerabilidades nos servidores de e-mail, da empresa, ou o comprometimento das credenciais de administração desses sistemas.

Além disso, há também o risco associado ao uso, pela empresa, de serviços terceirizados de e-mail. Um exemplo significativo ocorreu com a SendGrid, conforme relatado em 2020 (https://krebsonsecurity.com/2020/08/sendgrid-under-siege-from-hacked-accounts/). Este serviço permite que a empresa envie e-mails em grande escala, facilitando campanhas de marketing e comunicações automatizadas.

Com acesso ao servidor de e-mail legítimo, os atacantes podem enviar mensagens diretamente, aumentando a credibilidade dos ataques. Este cenário ideal permite, aos atacantes usar a reputação e confiança associadas ao domínio para enganar os destinatários.

- Takeover de Conta de um Membro da Organização

Outro método comum utilizado é o takeover de uma conta de um membro da empresa. Este tipo de ataque pode ocorrer de várias maneiras, sendo uma das mais frequentes a utilização de credenciais expostas. Por exemplo, se um colaborador utilizar a mesma palavra-passe em múltiplos serviços e um desses serviços for comprometido, os atacantes podem obter essas credenciais e usá-las para aceder à conta corporativa.

A mensagem/conteúdo do mesmo

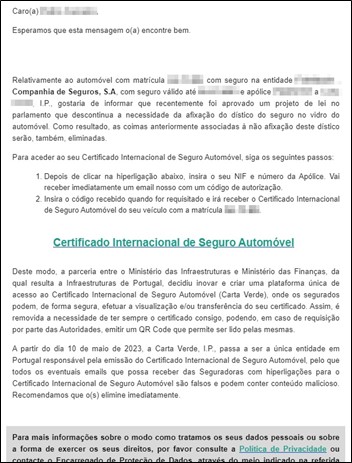

Agentes maliciosos investem na criação de e-mails altamente persuasivos e visualmente convincentes. Estes e-mails frequentemente são elaborados em HTML, incorporando botões de ação, imagens, assinaturas corporativas, banners, todos centrados numa mensagem cuidadosamente redigida. A linguagem utilizada será meticulosamente escolhida para induzir uma resposta imediata e confiante, por parte dos destinatários, aumentando, assim, a eficácia do phishing.

Optamos por demonstrar duas possíveis abordagens, tendo em conta o contexto e técnicas anteriormente demonstradas.

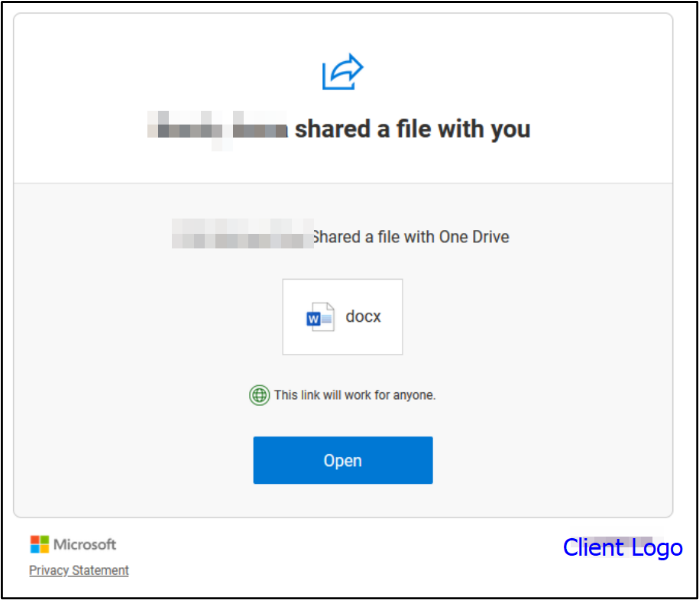

- Observamos um e-mail com partilha de um ficheiro através do OneDrive. Esta prática é comum entre organizações, e a aparência é um clone fiel de um e-mail real de partilha. Até mesmo o remetente é genuíno, usando um domínio e conta reais. Neste caso, foi utilizada a técnica de takeover da conta de e-mail de um funcionário da organização parceira do alvo. O botão direciona diretamente para um ficheiro malicioso, mas, para torná-lo menos detetável, poderia conter alguns ajustes que comprometeriam melhor o alvo.

- Na seguinte imagem, simulámos um cenário sem acesso a nenhuma conta ou hijacking de domínio, apenas comprando um domínio semelhante ao real. Contudo, a essência deste e-mail reside na informação nele contida. Como mencionado anteriormente, utilizando informações públicas, foi possível criar um cenário convincente com todos os detalhes relevantes sobre o veículo e seguro, incluindo o nome do proprietário, entre outros. Este e-mail induzia o destinatário a efetuar um pagamento.

Páginas falsas / Software malicioso

O ataque é composto por várias fases mas o objetivo final é sempre a obtenção de alguma vantagem. Supondo que o reconhecimento, a preparação e a distribuição do isco, pelo meio preferencial, tenham sido bem-sucedidos, resta a vítima interagir com o mecanismo escolhido. Este pode ser um botão, um link, um ficheiro em anexo ou outros métodos que direcionem a uma ação, tais como:

- Preenchimento de um Formulário Falso: A vítima é direcionada para uma página web que solicita a inserção de informações confidenciais, como credenciais de login, dados bancários ou números de cartões de crédito.

- Download e Execução do Anexo: A vítima descarrega um documento ou ficheiro, como PDFs, documentos do Word ou Excel, que contêm macros ou códigos maliciosos.

- Execução de um Script: Links ou anexos que, ao serem clicados, executam scripts maliciosos no dispositivo da vítima, instalando malware ou redirecionando para websites falsificados.

- Pagamento: A vítima é induzida a realizar um pagamento para evitar uma consequência negativa, como uma falsa multa ou uma cobrança indevida.

Para tal, é necessário:

- Criar uma Página com Formulário Credível: Elaborar uma página web que pareça legítima e profissional, onde as informações solicitadas são semelhantes às que a vítima esperaria fornecer numa situação autêntica.

- Desenvolver Ficheiros Maliciosos: Criar documentos ou executáveis que, ao serem abertos, instalam malware ou roubam informações do dispositivo da vítima.

- Elaborar Scripts Maliciosos: Programar scripts que executem código nocivo, no sistema da vítima, muitas vezes sem o seu conhecimento explícito.

Se esta fase extrair sucesso e a vítima interagir com o isco, conforme planeado, conseguimos exfiltrar os dados desejados. A exfiltração pode incluir credenciais de login, informações financeiras, dados pessoais ou até mesmo acesso contínuo ao sistema da vítima, permitindo atividades maliciosas adicionais. Este é o ponto culminante do ataque, onde o atacante atinge o seu objetivo e obtém a vantagem desejada.

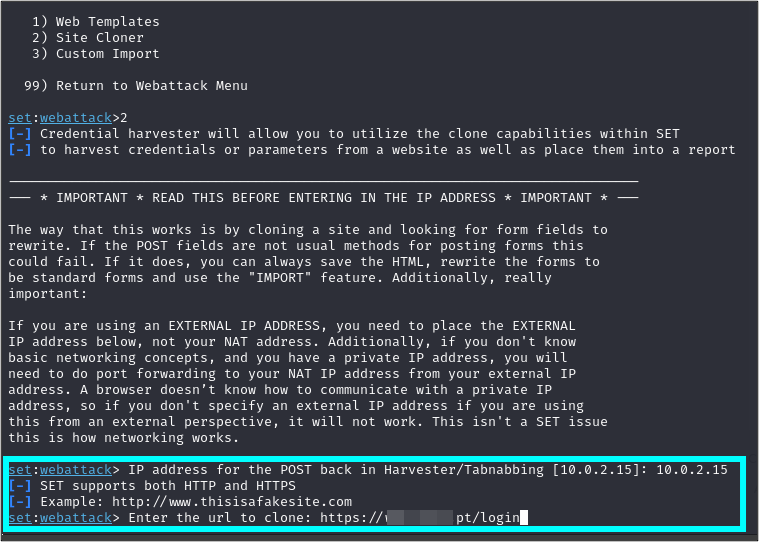

Desta forma, se demonstra a facilidade de criar uma página falsa, utilizando ferramentas open-source.

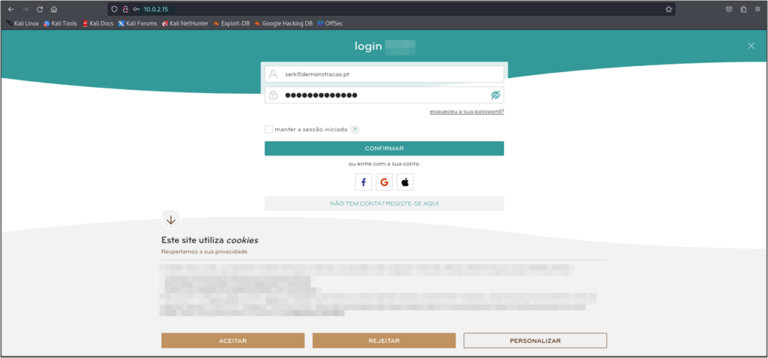

No exemplo, apenas temos de inserir o endereço local para aceder à plataforma e o URL da página que escolhermos para ser clonada. A ferramenta permite expor esta página para a internet.

Desta forma, é criada uma página local com a aparência idêntica à da página real.

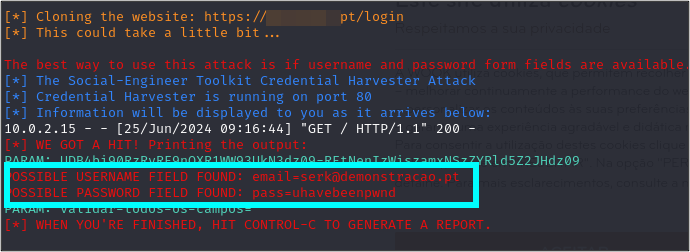

Quando o utilizador é encaminhado para essa página falsa e insere as suas credenciais, acreditando estar no site legítimo, estas são capturadas pela ferramenta, como podemos ver na imagem seguinte. Após o login, o utilizador é redirecionado para o domínio real, criando a ilusão de que ocorreu um erro temporário. Isso evita que o utilizador perceba o ataque e tome medidas de mitigação.

Mecanismos de defesa

É importante salientar que nem todas as técnicas foram abordadas e que é impossível prever o futuro do phishing. No entanto, é certo que as possibilidades de ataques serão inúmeras, especialmente quando os atacantes possuem a informação correta. Imagine alguém com acesso a detalhes pessoais e empresariais sensíveis, capaz de criar iscos cada vez mais sofisticados e convincentes.

Reduzir o risco

Agora que está familiarizado com os meios e métodos e está consciente da sua importância, pode estar a questionar-se quais os impactos de um ataque bem-sucedido. Estes ataques podem resultar no comprometimento de credenciais, na disseminação de ransomware, entre outros.

O ataque pode resultar tanto em transferências monetárias quanto na diminuição da reputação da empresa, podendo até torná-la inoperante por um período. Isso implica custos significativos e, em alguns casos, ameaça a continuidade do negócio.

Em alguns exemplos de ataques bem-sucedidos, os procedimentos e os custos associados foram os seguintes:

- FAAC (42M €)

- Um funcionário recebeu ordens para transferir 42 milhões de euros para uma conta como parte de um projeto de aquisição. A mensagem parecia ter sido enviada pelo CEO da organização, mas era uma fraude. A FAAC acabou por demitir o CEO.

- Crelan Bank (75.6M €)

- O banco belga Crelan caiu numa fraude semelhante. Um agente malicioso fez spoof do e-mail do CEO e enviou ao funcionário um pedido de transferência.

- Sony Picture (80M €)

- Através de e-mails de phishing que pareciam ser da Apple para verificação de ID, os funcionários foram redirecionados para um site que capturava as suas credenciais. Isso permitiu o acesso a diversas informações da organização, incluindo dados pessoais de funcionários e familiares, correspondência privada e informações de filmes não publicados. Além disso, um malware foi implantado. Os agentes maliciosos causaram danos estimados em mais de 80 milhões de euros.

- Facebook & Google (90M €)

- No famoso caso das faturas, Evaldas Rimasaukas enviava faturas falsas para ambas as organizações. Rimasaukas notou que ambas usavam o mesmo fornecedor de infraestrutura, “Quanta Computer”, e enviou uma série de faturas replicando o fornecedor ao longo de dois anos. Embora o golpe tenha sido descoberto, a recuperação do dinheiro não chegou à metade da perda.

- Colonial Pipelan (~3.4mM €)

- O fornecedor de combustíveis foi paralisado por um ataque de ransomware. O software malicioso só foi implantado após os cibercriminosos obterem acesso à password de um colaborador. A empresa pagou 4,4 milhões de dólares para desencriptar os sistemas, mas o custo total foi muito maior. Durante uma semana, metade do abastecimento de petróleo foi interrompido, resultando em uma perda estimada de entrega de petróleo no valor aproximado de 3,44 mil milhões de euros.

Quer reduzir o risco? Previna o ataque.

Como prevenir?

- Formação – Capacitar os colaboradores para reconhecerem e evitarem e-mails maliciosos, fortalecendo a segurança cibernética desde a primeira linha de defesa.

- Auditorias – Realizar auditorias detalhadas para identificar vulnerabilidades na infraestrutura de TI, garantindo que a sua empresa esteja protegida contra ameaças conhecidas e emergentes.

- Pentest – Testar proativamente a segurança de servidores DNS, sistemas de e-mail, entre outros, para detetar e corrigir falhas de segurança. Implementar, configurar corretamente tecnologias como SPF, DKIM e DMARC para mitigar eficazmente ataques de spoofing.

- OSINT e Deep Web – Realizar análises de Open Source Intelligence (OSINT) para reconhecer a superfície de ataque exposta da sua organização, bem como investigar credenciais comprometidas e outras ameaças à segurança.

- MFA (Autenticação Multifator) – Reforçar a segurança com uma camada adicional de proteção, dificultando o acesso não autorizado mesmo em caso de comprometimento de credenciais.

- Filtros de Spam e Anti-Phishing – Implementar software para identificar e bloquear e-mails maliciosos antes que eles alcancem a caixa de entrada dos colaboradores.

Ao escolher os serviços da WeSecure, está a investir na proteção dos ativos e na garantia da continuidade do seu negócio. Estamos aqui para ajudar suas empresas a navegar de forma segura no ambiente digital, minimizando os riscos e fortalecendo a confiança.

Para mais informações sobre como podemos proteger sua organização contra phishing e outras ameaças, não hesite em entrar em contato connosco. Estamos à disposição para discutir suas necessidades específicas e desenvolver uma estratégia personalizada de segurança cibernética.

Autor do artigo: João Pereira - Pentester at Roboyo Portugal

Referências

https://www.cncs.gov.pt/pt/boas-praticas-contra-o-phishing-o-smishing-e-o-vishing/

https://www.cncs.gov.pt/docs/rel-sociedade2023-observ-cncs-dig.pdf

https://www.santander.com/en/stories/qr-code-scam

https://www.ctt.pt/transversais/alertas-de-phishing

https://tech.co/news/linkedin-scams-to-avoidhttps://apwg.org/trendsreports/

Para mais informações contacte-nos.

MORADA

Rua Soares dos Reis, nº765 – 3

4400 – 317 Vila Nova de Gaia

Portugal

TELEFONE

+351 932 942 000 (custo de chamada para rede móvel nacional)

+351 223 744 827(custo de chamada para rede fixa nacional)

Artigos recentes

- EUVD: O Novo Pilar Europeu na Gestão de Vulnerabilidades

- ISO/IEC 42001: Guia Completo para o Sistema de Gestão de Inteligência Artificial (AIMS)

- [ALERTA] Vulnerabilidades em dispositivos Android

- ISO 23894: Como Gerir os Riscos da Inteligência Artificial na sua Empresa

- Assistentes virtuais e cibersegurança: como proteger os seus dados