Texto escrito por Rui Carreira

Ethical Hacker, Senior Pentester & Team Lead Manager at Roboyo Portugal

A Segurança da Informação é uma dimensão multidisciplinar dedicada à proteção da integridade, confidencialidade e disponibilidade da informação em ambientes digitais. Envolve a implementação de políticas, procedimentos e tecnologias para prevenir, detetar e responder a cyber-ameaças, garantindo que os dados críticos de uma organização estejam protegidos contra tentativas de acesso não autorizado, uso indevido, alteração ou destruição. Esta dimensão inclui também a gestão de riscos, a implementação de controles de segurança, a consciencialização dos utilizadores e a conformidade com regulamentações e standards de segurança.

A segurança da informação é crucial para garantir a confiança, a privacidade e a continuidade dos negócios, num mundo cada vez mais digitalizado e cyber-dependente. A grande questão que se faz é:

A INFORMAÇÃO DA MINHA EMPRESA ESTÁ SEGURA?

- A empresa já realizou auditorias para avaliar o estado atual da postura da segurança da informação? Inclui Pentests? E auditoria a políticas, procedimentos, controlos e tecnologias?

- Quais são as regulamentações e standards que se aplicam? ISSO/IEC 27001? NIST? PCIDSS? E o regulamento geral de proteção de dados (RGPD)?

- E GAP Analysis? A empresa alguma vez comparou o estado atual das políticas de segurança da informação com os requisitos e recomendações definidas pelos standards e regulamentações aplicáveis?

- Já foram definidas políticas e procedimentos? Quais são os papeis de cada entidade? Quem assume o risco? Quem toma decisões caso haja um incidente de segurança?

- Existem planos de treino e cyber-educação para os trabalhadores, contratantes e stakeholders sobre as políticas, procedimentos e melhores práticas na segurança da informação?

- E gestão de risco? Existe algum processo de identificação, análise, priorização e mitigação de riscos na segurança da informação?

Estas são algumas das perguntas com as quais as empresas se deparam quando querem ficar mais cyber-resilientes e proteger a sua informação digital. Não existe uma resposta singular para a questão “A informação da minha empresa está segura?”. Como é sabido, nenhum sistema é 100% seguro e, não é uma questão de se, mas sim de quando haverá um incidente de segurança. Será que as empresas portuguesas estão a levar a sério este tema?

Pode-se criar o caos no país. Dados pessoais dos portugueses continuam desprotegidos. Nesta redação, José Tribolet aponta algumas das falhas em Portugal que contribuem para uma postura insegura das empresas no ciberespaço. Entre elas, destacamos a falta de investimento, profissionais, literacia e departamentos responsáveis. Segundo os resultados do Global Cybersecurity Outlook 2024 Insight Report do WEF, o número de organizações que mantêm uma ciber-resiliência mínima viável desceu 30%, com maior declínio a ser registado nas pequenas e médias empresas (PME).

Qualquer empresa localizada na União Europeia (EU) que processe dados pessoais, é obrigada a cumprir integralmente com o Regulamento Geral de Proteção de Dados (RGPD). Mas quem está a regular? Quem garante que as empresas estão em conformidade? Isto está a ser levado a sério? Talvez… O presente artigo visa mostrar, através de casos práticos, o quão facilmente um cibercriminoso pode ganhar acesso a informação sensível e/ou confidencial, pertencente a empresas e / ou organizações portuguesas e, desta forma, permitir ao leitor tirar as suas próprias conclusões em relação às questões acima referidas.

Data Leaks

Data Leaks, ou fuga de dados, ocorrem quando informação sensível e/ou confidencial é comprometida, roubada e posteriormente divulgada. Estas fugas podem conter informação como:

- Dados pessoais (ex: nome, NIF, morada, contacto, etc.);

- Credenciais de acesso (ex: plataformas empresariais, redes sociais, plataformas bancárias, etc.);

- Documentos pertencentes à intranet das diferentes empresas atacadas;

- Cartões de crédito e/ou Passaportes;

- Etc.

Qual é a origem dos Data Leaks?

- Empresas que foram afetadas por Ransomware. Devemos pagar o resgate? NÃO. Existem casos de empresas que pagaram o resgate e os dados foram de igual forma divulgados;

- Empresas que sofreram um cyber ataque e, de alguma forma, os cibercriminosos conseguiram comprometer os sistemas atacados e aceder à informação armazenada nos mesmos. Exemplos de vetores de ataque:

- Comprometer sistemas com tecnologias desatualizadas, obsoletas ou mal configuradas;

- Exploração de vulnerabilidades do tipo SQL Injection;

- Engenharia social, phishing, spear phishing, whaling, vishing, smishing, pharming, etc.;

- Ameaças internas e espionagem industrial;

- Brute Force, uso de credenciais default, reutilização de passwords, etc.

Quem tem acesso aos Data Leaks?

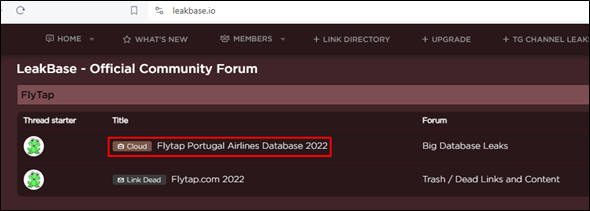

A resposta a esta pergunta é, no mínimo, desconcertante. Atualmente, qualquer pessoa com acesso à internet e conhecimento básico em tecnologias de informação consegue ter acesso a Data Leaks. Embora a venda e divulgação de informação comprometida seja mais comum na rede TOR, DarkWeb, a verdade é que existem muitos websites na Surface web que vendem e/ou disponibilizam de forma gratuita o acesso a Data Leaks. Um bom exemplo é o LeakBase (https://leakbase.io), que tanto disponibiliza de forma gratuita, como tambem vende Data Leaks. Para melhor compreender o impacto da disponibilidade desta informação, vamos avançar para os casos práticos.

DATA LEAKS – CASO PRÁTICO 1

Em 2022, a empresa pertencente ao estado português, Transportes Aéreos Portugueses (TAP), sofreu um ciberataque no qual os cibercriminosos roubaram dados pessoais dos respetivos clientes / passageiros. Com que facilidade conseguimos ter acesso aos dados destes passageiros? A resposta a esta pergunta é, claramente: COM DEMASIADA FACILIDADE.

Quando procuramos por “TAP” no website LeakBase, verificamos que existem 2 publicações relacionadas com a TAP:

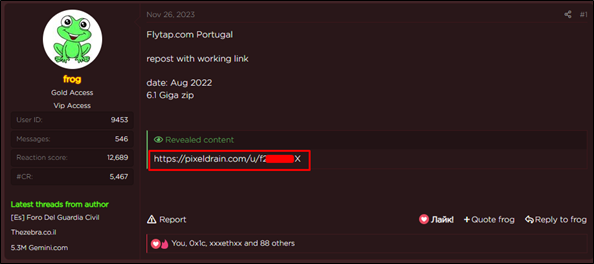

Após clicar na primeira publicação, para ter acesso ao link e fazer download dos dados de todos os passageiros lesados com o ciberataque, temos apenas de colocar uma reação (like) ou responder à publicação:

Que tipo de dados apresenta esta fuga? Data de nascimento, nome completo, nacionalidade, género, morada, email, contacto telefónico e data de criação de conta na TAP, de aproximadamente 6.270.000 passageiros.

Se filtrarmos os dados, verificamos que, dos 6.270.000 passageiros, aproximadamente 845.700 têm nacionalidade portuguesa. Dos 845.700 dados / registos de cidadãos com nacionalidade portuguesa afetados pela Data Leak, podemos aferir que:

- Verifica-se a morada de 385.388 cidadãos portugueses;

- Verifica-se o contacto telefónico de 777.996 cidadãos portugueses;

- Verifica-se a data de nascimento de 845.170 cidadãos portugueses;

- Verifica-se o endereço de email de 845.583 cidadãos portugueses;

O que entra na internet, nunca sai da internet e, nestes casos em particular, trata-se de uma afirmação assustadora. Ao contrário de uma password, estes dados estão vinculados às pessoas e, não podem ser alterados. Estes cidadãos têm os seus dados pessoais acessíveis, para qualquer pessoa no mundo que tenha acesso à internet, à distância de meia dúzia de clicks.

E quais são os riscos associados a esta exposição para a sua empresa?

- Os seus funcionários / colaboradores têm conta nestas plataformas web com email empresarial? Pois bem, verifica-se que muitos dos registos presentes nesta Data Leak apresentam emails com domínios empresariais. Este tipo de informação vale ouro para a construção de ataques de phishing.

- Os seus funcionários / colaboradores têm conta nestas plataformas web com email empresarial? Pois bem, agora os cibercriminosos sabem os emails de contas empresariais e podem tentar ataques de brute force para descobrir a password em plataformas internas.

DATA LEAKS – CASO PRÁTICO 2

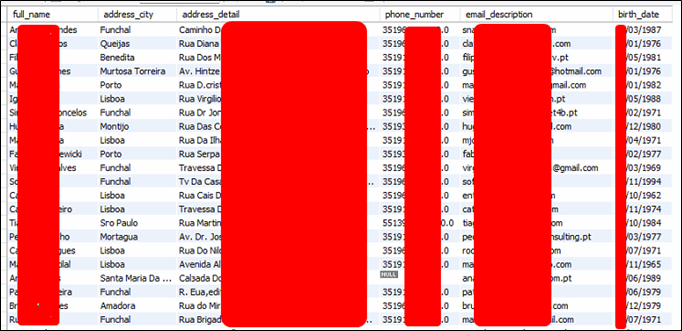

Ainda no website LeakBase verificamos todo o tipo de leaks expostas para a internet:

Aqui, realizamos um estudo independente, por amostragem, visa identificar a presença de credenciais, possivelmente pertencentes a empresas portuguesas. Após recolher e analisar uma amostra de 299.054.167 combinações de email+password:

– Verificou-se que, um total de 141.554 combinações de Username + Password pertencem a 8825 empresas / organizações portuguesas. Ou seja, da amostra recolhida, apenas 0.047% corresponde a credenciais pertencentes a empresas / organizações portuguesas.

– De entre as empresas portuguesas identificadas na amostra, destacamos os seguintes setores: Telecomunicações, Energia, Financeira e Automóvel. Verificou-se também a presença de empresas mais pequenas e estatais / públicas como universidades e câmaras municipais.

Qual é o Risco?

- Nem sempre é necessário “hackear” ou “atacar” os sistemas de uma empresa para aceder às suas plataformas internas e, consequentemente, ter acesso a informação sensível e/ou confidencial. Não é preciso tentar quebrar um sistema quando encontramos credenciais de acesso para o mesmo neste tipo de leaks.

- É cada vez mais necessário as empresas estarem sensibilizadas para a exposição dos seus funcionários para a internet, não só num contexto profissional, mas também pessoal. Qual é a probabilidade de um funcionário reutilizar uma password de uma rede social nos sistemas internos da empresa? A empresa dá formação aos funcionários neste sentido? O nosso estudo permitiu também aferir que, algumas destas combinações, Username + Password, cujo email se encontrava num domínio empresarial português, correspondiam a credenciais de acesso a plataformas de Streaming e Redes Sociais.

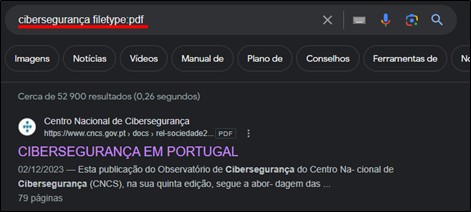

Google Hacking

O motor de busca da google disponibiliza operadores avançados de pesquisa. Estes operadores permitem-nos otimizar as nossas pesquisas através da filtragem dos resultados de acordo com as nossas necessidades.

Exemplo:

Se queremos que o resultado da nossa pesquisa devolva apenas ficheiros do tipo PDF relacionados com cibersegurança, podemos fazer a pesquisa da seguinte forma:

Da mesma forma que podemos usar estes operadores para otimizar os nossos resultados de pesquisa, podemos também usá-los para tentar encontrar informação sensível exposta para a internet. E é aqui que começamos a falar em Google Dorks. Google Dorks é uma técnica de hacking na qual um cibercriminoso faz uso dos operadores avançados de pesquisa da google para encontrar informação sensível de uma ou várias empresas, exposta para a internet. Esta técnica não se limita apenas à identificação de informação sensível, mas estende-se também para a descoberta de sistemas desatualizados e/ou vulneráveis.

Será que através desta técnica, é possível encontrar informação sensível e/ou confidencial pertencente a empresas / organizações portuguesas. Infelizmente, a resposta é SIM.

GOOGLE HACKING – CASO PRÁTICO 1

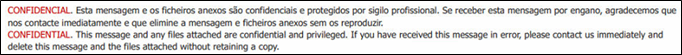

Emails empresariais ou que contenham informação sensível e / ou confidencial, apresentam normalmente um aviso legal. A ideia deste aviso é informar que o conteúdo do email é de teor confidencial e não deve ser partilhado com o público ou qualquer outra entidade que não destinatária desse mesmo email. Existem vários templates para estas mensagens, podendo ver na imagem abaixo um exemplo:

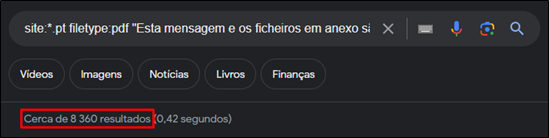

Sabendo mais ao menos a estrutura destes avisos legais, podemos aplicar técnicas de Google Dorking com o intuito de encontrar emails confidenciais que estejam expostos para a internet. Como? Vamos construir um Google Dork para que os resultados de pesquisa correspondam a ficheiros do tipo PDF, em websites portugueses (que terminem em .pt) e que contenham a frase “Esta mensagem e os ficheiros em anexo são confidenciais”.

Como podemos verificar, temos um total de 8360 resultados, todos eles correspondentes a documentos PDF, presentes em websites portugueses e que contêm a frase “Esta mensagem e os ficheiros em anexo são confidenciais”. Embora estes documentos estejam expostos para a internet, acreditamos que muitos deles não estão expostos propositadamente. Desta forma, optamos por não mostrar o acesso aos documentos neste artigo. Podemos, no entanto, adiantar que através deste tipo de google dorks, serão encontrados documentos maioritariamente relacionados com advocacia e solicitadoria que, muitas vezes, não se encontram censurados.

GOOGLE HACKING – CASO PRÁTICO 2

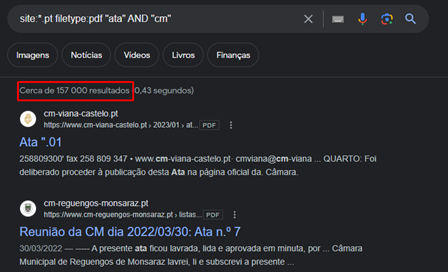

As atas de reuniões das câmaras municipais são normalmente tornadas domínio público para que a população possa consultar. Vamos então usar um google dork para listar as diferentes atas de reuniões de camaras municipais portuguesas:

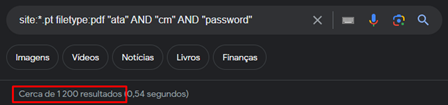

Como podemos verificar, o nosso resultado de pesquisa apresenta 157000 páginas web que, muito provavelmente correspondem a atas de camaras municipais portuguesas, em formato PDF. Será que estas atas têm informação sensível e/ou confidencial? E se tiverem, essa informação está censurada? Nem sempre. Se começarmos a adaptar o nosso Google Dork, podemos filtrar o resultado por atas que contenham a palavra “password”:

Como podemos verificar, o número de resultados diminuiu drasticamente. É importante realçar que, as páginas pertencentes ao resultado de pesquisa não contêm necessariamente credenciais de acesso com as respetivas passwords. Estas simplesmente contêm a palavra “password” como parte do seu texto. No entanto, pode haver casos em que efetivamente encontramos credenciais de acesso, como mostra a figura abaixo.

Considerações Finais

A segurança da informação é crucial para garantir a confiança, a privacidade e a continuidade dos negócios, num mundo cada vez mais digitalizado e cyber-dependente. No entanto, este é um processo complexo, moroso e, muitas vezes, dispendioso.

“É UM PROCESSO MUITO COMPLEXO”

SIM. O processo da segurança da informação requere uma equipa especializada nos diferentes campos da cibersegurança. A WeSecure conta com uma equipa multidisciplinar, especializada nas diferentes ramificações da segurança da informação visa atender a todas as suas necessidades. Os seus ativos estão seguros? Se não estão, connosco vão ficar.

“É UM PROCESSO MOROSO”

SIM. O processo da segurança da informação divide-se em subprocessos, minuciosos, cada um direcionado para as diferentes ramificações da segurança da informação e áreas legais. Privacidade e Proteção de Dados (RGPD), ISO/IEC 27001:2022 [SGSI] Implementação & Certificação, Auditoria e Avaliação da Conformidade Legal, Implementação & Certificações ISSO/IEC 27701 [PIMS], Pentesting Services / Auditorias Técnicas, Governance, Riks & Compliance (GRC), Regime Jurídico da Segurança do Ciberespaço – DL65/2021.. Por onde começar? Entre em contacto connosco. Estamos disponíveis para ajudar a definir um plano estratégico e priorizar estes processos de acordo com as suas necessidades.

“É UM PROCESSO MUITO DISPENDIOSO”

Se a empresa cessar funções durante 2 semanas devido a um ciberataque, qual é o prejuízo? E o impacto reputacional? Se os seus clientes virem os dados pessoais expostos na internet, qual é o impacto? E se em vez de 2 semanas, for 1 mês? A WeSecure está disponível para ajudá-lo na criação de um plano estratégico adequado às suas necessidades.

A cibersegurança é uma corrida sem fim, na qual o cibercrime parece estar sempre um passo à frente. Um cibercriminoso só precisa de uma falha para entrar no sistema. As empresas precisam de proteger todos os seus sistemas e encontrar as falhas antes dos cibercriminosos para que estas possam ser mitigadas. As empresas só têm 2 hipóteses. Ou têm uma equipa de segurança interna especializada (que por vezes não é suficiente) ou têm uma empresa parceira, especializada apenas em cibersegurança para apoiar em todas as operações de segurança.

O que é mais caro – recuperar de um ataque ou preveni-lo?

Referências

Para mais informações contacte-nos.

MORADA

Rua Soares dos Reis, nº765 – 3

4400 – 317 Vila Nova de Gaia

Portugal

TELEFONE

+351 932 942 000 (custo de chamada para rede móvel nacional)

+351 223 744 827(custo de chamada para rede fixa nacional)